– Tempo di lettura: 13 minuti-

Quando dico alle persone che sono appassionato di hacking e cybersecurity, molto spesso mi viene fatta la domanda: “Ah, ma allora sei in grado di ‘hackerare’ gli account Instagram di chi vuoi?”. La mia risposta ovviamente è NO, o almeno DIPENDE. Il problema è che spesso si vede l’hacker come una figura mistica, in grado di attaccare qualunque sistema o dispositivo con una facilità disarmante. Quest’idea è spesso alimentata dai film dove nel 90% dei casi si mostrano scene in cui in 10 secondi l’hacker di turno riesce a compromettere un qualunque sistema. Come riesce a farlo? Cliccando tasti a caso sulla tastiera, mentre dice termini informatici a caso e succedono cose strane sullo schermo.

Ecco, per lo spettatore in quel caso la figura dell’hacker si trasforma quasi in quella di un mago. Non voglio criticare più di tanto tali scene, ci può stare, soprattutto se il film in questione non parla di informatica, si tratta alla fine di finzione cinematografica. Devi sapere però che la realtà è ben diversa.

Sia chiaro, non sto sminuendo le capacità di un hacker. Chi sa sfruttare bene un computer al giorno d’oggi, ha veramente un potere incredibile. Tuttavia, portare a termine un attacco del genere non è così immediato come viene mostrato nei film. Ogni cosa, infatti, avviene secondo una logica e non esiste alcuna sequenza di comandi magici che permetta di hackerare in 10 secondi un sistema. Infatti, c’è sempre bisogno di una fase di pianificazione/valutazione in cui si studia il sistema bersaglio per capire come portare a termine il colpo e quali costi/rischi comporta.

In questo articolo ti spiegherò come potrebbe essere pianificato un attacco del genere e alla fine capirai perché la risposta alla domanda di partenza non è un semplice SI. Ci metteremo nei panni di un hacker, chiamiamolo Bob, che vuole rubare il profilo Instagram di un’altra persona, chiamiamola Alice. Capiremo quali sono i possibili percorsi di attacco che Bob può seguire e quanto gli convenga scegliere ognuno di loro. Userò Instagram come esempio ma i pensieri che ti condividerò valgono per qualunque account si voglia rubare: dagli altri social come Facebook, TikTok, X agli account del tuo Home Banking System.

PREMESSA IMPORTANTE: Questo articolo non è un incentivo a rubare account di alcun tipo. Cercare di entrare in maniera non autorizzata in un sistema è un reato, oltre ad essere un’azione eticamente scorretta. Il mio obiettivo è quello di informarti per fare in modo che tu possa difenderti nella maniera migliore possibile riguardo questa tematica.

PIANO 1: Hackerare Instagram

L’idea che ti spiegherò in questo paragrafo rappresenta probabilmente la strada più difficile e rischiosa da scegliere per questa tipologia di attacco. Se la sto menzionando è semplicemente perché le persone che non lavorano nel campo della cybersecurity, sempre basandosi su ciò che mostrano i film, potrebbero pensare che gli hacker possano facilmente entrare in un determinato account attaccando Instagram stesso. Vorrei spingere dunque queste persone a capire cosa significa “attaccare Instagram”. Innanzitutto bisogna capire dov’è fisicamente collocato Instagram. Ovviamente non mi sto riferendo all’app che abbiamo installato sul nostro telefono, quella è solo il modo attraverso il quale noi riusciamo a pubblicare nuovi contenuti, accedere a quelli creati dalle altre persone, ricevere e scambiare messaggi ecc. Dove sono salvate però tutte quelle informazioni? Chi è che si occupa di memorizzare tutti i post, gestirli e di fare in modo che ognuno di noi riesca ad interagirci?

Devi sapere che c’è tutta un’infrastruttura di computer dall’altra parte del mondo che si occupa proprio di questo. Ci saranno server che gestiscono tutte le nostre interazioni con il social, grossi database in cui vengono memorizzati man mano tutti i nostri dati e tanto altro ancora. Ecco, attaccare Instagram significherebbe trovare qualche vulnerabilità in questa infrastruttura che permetta a Bob di accedere in un qualche modo all’account di Alice.

Sia chiaro, non sto dicendo che Bob dovrebbe prendere un aereo, andare nella sede di Meta (l’azienda che gestisce Instagram) e accedere fisicamente ai loro computer. Certo, potrebbe farlo ma sarebbe un pazzo. La cosa più sensata, invece, sarebbe provare a trovare tali vulnerabilità da remoto. Ora, se Instagram fosse stato un piccolo sito web, con poca protezione e un sacco di vulnerabilità, Bob avrebbe anche potuto percorrere questa strada. Tuttavia, visto che invece tale social è gestito da Meta, uno dei colossi dell’informatica, dubito che in esso ci siano vulnerabilità semplici da trovare.

Certo, nulla è impenetrabile ma perché Bob dovrebbe complicarsi così tanto la vita? Pianificare un attacco del genere gli richiederebbe un sacco di studio e non è detto che alla fine riesca veramente a trovare dei punti di accesso. Inoltre, tentare di hackerare un’azienda così grande innalza enormemente il rischio di essere scoperti. A Bob non converrebbe minimamente esporsi così tanto.

Per farti capire meglio il ragionamento di Bob, pensa di essere un ladro e di voler rubare i soldi di Alice. A quel punto, sceglieresti di fare un colpo nella sua banca (con guardie che la proteggono, telecamere, caveau ecc.) oppure cercheresti un modo per rubare direttamente ad Alice la sua carta di credito? Probabilmente la seconda, giusto? è la cosa più semplice da fare e meno rischiosa per la tua libertà. Perché mai dovresti esporti così tanto se vuoi derubare solo Alice? Ecco, il ragionamento è esattamente lo stesso: la cosa più intelligente da fare per attaccare l’account Instagram di Alice è cercare un modo per hackerare Alice stessa.

PIANO 2: Indovinare la password

“Una catena è forte quanto il suo anello più debole”, spesso l’anello più debole di un sistema è proprio la persona che lo controlla. Per questo nello scorso paragrafo ti dicevo che la cosa più intelligente da fare per portare a termine l’attacco è hackerare Alice: è lei l’anello più debole.

La strada più semplice da seguire in questo caso è quella di provare ad indovinare la sua password. Sembra stupido eppure al giorno d’oggi questa è una tecnica che potrebbe ancora funzionare. Personalmente conosco un sacco di persone che utilizzano ancora password come “NomeCognomeDataDiNascita”. Del resto è la password più comoda che si possa utilizzare: contiene tutte le informazioni già conosciute e quindi si risparmia anche la “fatica” di imparare una password nuova. Purtroppo però tali informazioni non sono difficili da scoprire. Spesso lasciamo tracce nel web senza nemmeno accorgercene. Facendo le dovute ricerche online, un hacker potrebbe ottenere tali informazioni riuscendo di conseguenza ad indovinare una password del genere.

Ovviamente “NomeCognomeDataDiNascita” era un semplice esempio, vale lo stesso concetto per password che contengono qualunque tua altra informazione personale e, banalmente, anche per password come: “12345”, “54321”, “qwerty”, “password” ecc.. Probabilmente conosci già le regole per una password sicura: dovrebbe contenere una combinazione di lettere maiuscole, lettere minuscole, numeri e caratteri speciali (come !, @, #, $, %, ecc.). La cosa fondamentale che non viene spesso sottolineata però è che tale password non deve nemmeno ricordare parole di senso compiuto. Ad esempio, se la tua cagnolina si chiama Sophie, “$ophiE123456” non è una password sicura, seppur contenga numeri, caratteri speciali, minuscole e maiuscole.

Vuoi un esempio di password sicura? Eccolo: “iHRk@8$X_InO-!I8”. Riusciresti a ricordare facilmente quest’ultima? La risposta ovviamente è NO ed è proprio questo il motivo per il quale è perfetta. Se nemmeno tu hai modi semplici per ricordare la tua password significa che per un qualunque hacker sarà impossibile indovinarla. Certo diventerebbe ingestibile anche per te, tuttavia, ci sono diversi programmi che possono aiutarti nel gestire password così complesse in modo che tu non debba nemmeno ricordarle, ne parlerò eventualmente in un articolo futuro.

PIANO 3: Phishing

Supponiamo che Alice abbia invece una password sicura, Bob potrebbe provare in questo caso a sfruttare tecniche di ingegneria sociale. Queste ultime si basano sulla manipolazione della psicologia umana e delle sue debolezze ai fini di ottenere un determinato vantaggio. Bob, dunque, potrebbe usare l’ingegneria sociale per ottenere accesso alle informazioni riservate di Alice mediante l’inganno, la persuasione o la manipolazione psicologica.

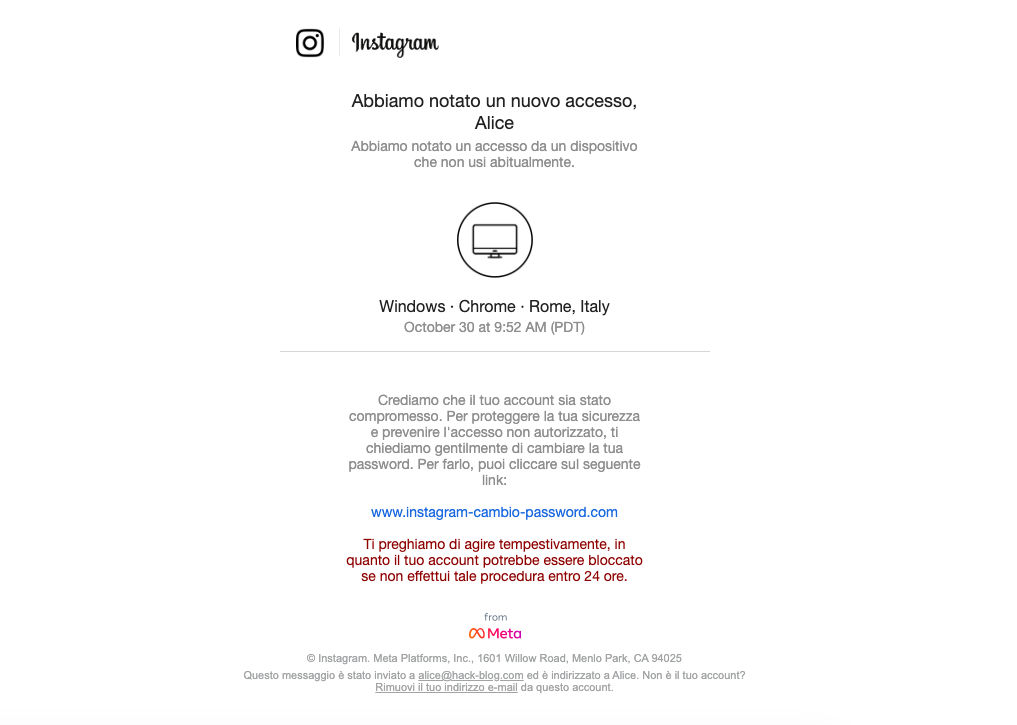

Ad esempio, conoscendo l’indirizzo email di Alice, Bob potrebbe inviargli una falsa email spacciandosi per il team di Instagram allo scopo di rubare le sue credenziali. Tali email vengono chiamate email di “phishing”. Ci sono diversi messaggi che Bob potrebbe utilizzare a tale scopo, il limite è solo la sua fantasia. Una tecnica usata spesso è quella di contattare la vittima con dei messaggi allarmanti per fare in modo che quest’ultima entri nel panico e non riesca a ragionare in maniera lucida. Ciò la porterà ad agire di impulso e a seguire le istruzioni dell’attaccante senza prima fare i dovuti controlli. Ad esempio Bob potrebbe inviare ad Alice una mail di questo tipo :

Osserviamo l’email e mettiamoci nei panni di Alice. Alice vede che l’impostazione grafica è esattamente uguale a quella di un’email che invierebbe Instagram. Una volta cliccato sul link si apre quella che sembra essere la pagina ufficiale del social. Sembra che veramente sia stato il team di Instagram ad aver inviato questa email. Quindi perché mai Alice dovrebbe essere pignola e fare ulteriori controlli? Le stanno chiedendo di inserire le credenziali prima di 24 ore, deve muoversi, altrimenti perderà per sempre il suo account.

Accedendo a tale link, la prima cosa che viene chiesta ad Alice sono le sue vecchie credenziali. E’ ragionevole: le vecchie credenziali servono per confermare l’identità di Alice prima del cambio password. Peccato che il link inviato nell’email porta ad un sito controllato da Bob e che Alice, inserendo le sue credenziali, le sta inviando direttamente al suo avversario. Se Alice avesse controllato scrupolosamente il link ricevuto per email, provando a fare una ricerca sul web a riguardo, si sarebbe accorta che in realtà quel sito web non è posseduto da Instagram.

Certo, sto estremizzando un po’ la cosa perché in genere, come capirai alla fine dell’articolo queste email non sono fatte sempre graficamente così bene. In generale comunque bisogna sempre essere pronti anche a questi casi estremi e diffidare di qualunque email.

PIANO 4: Installazione di malware

Supponiamo che Alice stavolta abbia studiato ed abbia imparato a non cliccare sui link che gli arrivano per email. A questo punto Bob potrebbe usare sempre l’Ingegneria sociale per provare ad installare qualche malware sul dispositivo di Alice mediante canali diversi dall’email. Nello specifico, Bob potrebbe trovare dei modi (li vedremo in futuro in altri articoli) per far comparire ad Alice dei messaggi che la inducano a scaricare un determinato programma.

Immaginiamoci questo scenario: Alice, mentre sta navigando sul web, si trova dinnanzi ad un messaggio del genere: “Abbiamo rilevato un malware sul tuo dispositivo, scarica subito il nostro antivirus per risolvere il problema”. Anche in questa situazione parte il panico, Alice inizia a pensare che c’è un hacker che è riuscito ad attaccare il suo smartphone e inizia già a sentirsi spiata. Tocca risolvere subito, quindi scarica l’antivirus consigliato, lo apre, dà tutti i permessi, avvia la scansione e finalmente gli compare il messaggio “Abbiamo messo in quarantena il malware nome_di_un_finto_malware! Adesso il tuo dispositivo è al sicuro”. Alice tira un sospiro di sollievo ed è anche contenta del nuovo antivirus che si è procurata.

Peccato che in realtà non c’è mai stato alcun malware. Purtroppo il malware è l’antivirus stesso e adesso Bob, che aveva pianificato tutto, ha il pieno controllo del telefono di Alice e può scoprire tutto ciò che digita (tra cui le credenziali di Instagram). Stavolta Bob può addirittura spiarla tramite webcam e microfono, può letteralmente fare tutto con il suo telefono.

PIANO 5: Attacchi sul Wi-Fi

Un’altra opzione è quella di trovare un modo per collegarsi allo stesso Wi-Fi di Alice. Devi sapere infatti che sotto lo stesso Wi-Fi della vittima si possono fare veramente un sacco di attacchi. Oggi non c’è spazio per spiegare anche questi ma rimani sintonizzato perché in futuro dedicherò un intero articolo a riguardo.

Per tornare dunque alla domanda di partenza, a questo punto dovrebbe essere chiaro perché la risposta non è un semplice SI. Tutto dipende dalla persona che si vuole attaccare, da quanto questa sia preparata e da quanto sia prudente.

Come proteggersi da questi attacchi?

Bisogna sempre prestare massima attenzione a ciò con cui interagiamo sui nostri schermi. Non dico di diventare paranoici ma di dare il giusto peso ad alcune cose per evitare poi di avere problemi in futuro. Ti elenco dunque una lista di regole da dover sempre seguire per poter utilizzare i tuoi dispositivi in sicurezza:

- Qualunque cosa stia avvenendo sul tuo dispositivo, anche se ti viene mostrato un messaggio di urgenza, fermati, respira e analizza con calma la situazione. Fallo SEMPRE e non farti mai prendere dall’ansia!

- Se stai visualizzando un messaggio strano, prova a ricercare quest’ultimo sul web con un motore di ricerca. Così facendo potrai vedere se c’è qualcun altro che lo ha ricevuto prima di te.

- Controlla la grammatica: in un messaggio autentico i verbi non saranno mai sbagliati e non ci saranno mai errori.

- Analizza sempre anche l’aspetto visivo. Nel piano 2 ti ho mostrato un’email visivamente perfetta ma spesso gli attaccanti non perdono troppo tempo a sistemare la grafica. Immagini sfocate, font sbilanciati, possono essere un campanello d’allarme da non sottovalutare.

- Se sei stato contattato per email, controlla innanzitutto l’indirizzo del mittente. Prova a fare una ricerca sul web per vedere se quest’ultimo è autentico.

- Se il messaggio che ti è stato mostrato riguarda Instagram, prova ad accedere all’app originale per vedere se ti è arrivata qualche notifica simile anche su quella. Se anche lì trovi lo stesso messaggio, potrebbe esserci veramente un problema. Altrimenti, in extremis potresti provare a contattare il vero supporto di Instagram e chiedere informazioni.

- Cerca di evitare sempre di cliccare su link strani.

- Se in un qualche modo vieni reindirizzato su un sito web sospetto controlla sempre il certificato cliccando sul lucchetto in alto nel tuo browser. Controlla il campo common name e assicurati che sia corretto per il sito web che vuoi visitare.

- Quando possibile, evita di utilizzare Wi-Fi pubblici.

- Non scaricare mai nessun’app dal tuo browser, fidati (ma non troppo) solo di quelle presenti nello store ufficiale del tuo dispositivo. Attenzione ai permessi che vengono richiesti quando le scarichi: ad un antivirus probabilmente non servirà il permesso di accedere alla tua webcam o al tuo microfono.

- Mi spiace dirlo ma purtroppo non puoi fidarti nemmeno dei tuoi conoscenti. Devi mantenere l’attenzione alta anche se ad inviarti un messaggio strano è tuo padre o tua madre. Ti sto dicendo di non fidarti di loro? No, assolutamente, ti sto dicendo di non fidarti dei loro account e dei loro telefoni. Anche questi ultimi potrebbero essere stati compromessi in un qualche modo da un hacker. In questo caso tale hacker potrebbe sfruttare la fiducia che tu hai nei tuoi parenti per farti abbassare la guardia ed attaccare anche il tuo dispositivo.

- Abilita dove puoi l’autenticazione a due fattori, in questo modo, anche se un hacker riuscisse a rubarti le credenziali, non potrebbe accedere ai tuoi account senza il secondo fattore.

- Usa password complicate (così come ti ho spiegato per il piano 1) e usane una diversa per ogni servizio che utilizzi.

- Evita di dare informazioni personali agli sconosciuti: a volte anche cose che possono sembrare innocue sono un pezzo fondamentale per il puzzle che l’attaccante sta costruendo.

Riassunto in breve: non fidarti mai di nessuno!

In questo articolo ho provato a darti qualche esempio di come un hacker potrebbe provare a rubare un determinato account. Ti ho elencato diverse situazioni, inutile dirti però che la fantasia è l’unico limite alle possibili strade che un hacker potrebbe seguire. Per fortuna i produttori di telefoni al giorno d’oggi pensano già ad un sacco di protezioni per i loro utenti ma purtroppo non sempre questo basta. In generale, devi abituarti a pensare alla tua sicurezza in prima persona e seguire i consigli che ti ho appena dato potrà farti stare tranquillo il 99% delle volte.